Hago extensible los deseos de la CSA Argentina a todos, Feliz Navidad!!!

jueves, 24 de diciembre de 2015

miércoles, 23 de diciembre de 2015

La cultura Star Wars para la gestión de proyectos

Hace mucho tiempo, en una galaxia muy

lejana……… los Jedis dejaban sentados algunos de los principios para la

gestión de proyectos. El

siguiente artículo toma conceptos desarrollados en las películas

dirigidas por George Lucas para ilustrar la práctica habitual de la gestión

de proyectos de software e invitar aprender algunos principios que no deben

olvidarse si se quiere que la gestión sea exitosa.

Qui-Gon Jinn

a Obi-Wan Kenobi y Jar Jar Binks: En cada fase del desarrollo

se pueden encontrar problemas, generalmente no son buscados sino que ellos dan

encuentro. Es vital pensar en que los riesgos y problemas siempre están

presentes y analizar si el problema al que se está enfrentando es el único y si

éste no genera un problema más grande ya sea para la fase presente como para

una fase futura.

Qui-Gon Jinn a Jar Jar Binks: En las juntas de

seguimiento todos tienen la oportunidad de hablar, es vital aprovecharla. Por

un lado estar conscientes de que si se está teniendo un rol activo dentro

del desarrollo, se tiene la obligación de participar con la opinión y sentir

con respecto al proyecto por lo que ir a las juntas solo a escuchar no es

suficiente. Por otro lado, quien haga uso de la palabra lo haga con un enfoque

realista y positivo que lleve a dejar de girar sobre los conflictos y culpables

para enfocarse a las soluciones en conjunto.

Maestro Yoda: Se pueden tener conflictos,

pero no permanecer en ellos. Los conflictos se dan en todas las fases y entre

todos los roles, más por una naturaleza humana que por factores técnicos. Un

Gestor de proyectos debe ser también mediador y desarrollar su capacidad de

manejo de conflictos en proyectos de desarrollo de software.

No lo intentes. Hazlo, o no lo hagas, pero no lo intentes

Maestro Yoda: Es una realidad que la

mayoría de las mejoras a nivel gestión de proyectos se quedan en buenas

intenciones, porque no pasan de ser eso "una intención". Generalmente

cuando se dice "lo intentaré" se está condenando la actividad al

fracaso,. Hay que decir "lo haré" y entonces “hacerlo”.

Maestro Yoda: El desarrollo de software

los necesita entregados, comprometidos. Confiar en la evidencia es excelente

pero también confiar en lo que el instinto del Gestor señale porque ese

instinto está alimentado por su experiencia.

Miedo, Ira,

Agresividad… El lado oscuro ellos son. Si algún día rigen tu vida, para siempre

tu destino dominarán

Maestro Yoda: Todo lo negativo que se

vive y siente termina reflejado en el software que se sube a producción. Siendo

el Software una creación, reflejará la personalidad y traumas de sus creadores.

El apego a las cosas nos lleva a los celos

Maestro Yoda: Los responsables de

proyecto mediocres, normalmente se apegan, no delegan, son celosos de la

información, del conocimiento, pero ante los conflictos quieren aventar todo.

Delegar implica trabajar. La información y conocimientos no es sólo de uno, es

del proyecto. Los equipos no evolucionan si no aprenden y aplican l

aprendido.

Maestro Yoda: Cuando existen nuevos

clientes, nuevos tipos de proyectos, nuevas metodologías y procesos lo primero

que aparece es el miedo. Es algo natural. Es la mismísima resistencia al

cambio. Lo importante es no permanecer en ese estado mucho tiempo porque se

afecta a la gestión de proyectos.

Nuestro encuentro no fue una coincidencia, nada ocurre por accidente.

Encontrarte fue voluntad de La Fuerza

Maestro Yoda: En la gestión de proyectos

no hay accidentes, los resultados se preparan con decisiones y omisiones

diarias. No hay mala suerte, no hay coincidencias.

Maestro Yoda: Es raro el proyecto que es

"fácil". Por lo general tienen por lo menos la complejidad del 'time

to market'.

Maestro Yoda: Para evolucionar muchas

veces hay que "desaprender" y más al ver que en el desarrollo de

software se arrastran muchas malas prácticas que se convierten en costumbres.

Qui Gon Jinn —Maestro Yoda: El enfoque del desarrollo

de software tiene muchas perspectivas: procesos, producto, personas y proyecto.

La suma de todas es la realidad de tu proyecto.

Maestro Yoda: Durante las primeras fases,

se toman las decisiones que más afectarán al proyecto y lamentablemente se

decide por lo fácil, es decir, lo que parece fácil pero que en las últimas

fases salta a la luz que no lo era. Por ejemplo: decidir no documentar parece

lo más fácil. Pero cuando no puedes delegar, cuando no hay estrategia

documentada, cuando hay rotación de personal, cuando hay cambios de alcance,

etc, se evidencia que fue más difícil todo sin documentación.

Y a todos los

Gestores: “¡Que la Fuerza los acompañe!”

Fuente: www.softwareenevolucion.mx

miércoles, 16 de diciembre de 2015

Capacitate gratis y mejorá tus oportunidades

242 cursos en todo el país

Con el objetivo de fomentar más y mejor empleo en las áreas de software y tecnología a nivel nacional, el Ministerio de Trabajo, Empleo y Seguridad Social de la Nación, en conjunto con CESSI, y con el apoyo de empresas referentes del sector, ofrecen cursos de capacitación gratuita en todo el país.- ADMINISTRACIÓN BÁSICA DE LINUX

- ADMINISTRACIÓN DE POSTGRESQL

- ADMINISTRACIÓN DE PROYECTOS

- ADMINISTRACION DE REDES – NIVEL 1

- ADMINISTRACIÓN DE SQL SERVER

- ADMINISTRADOR DE BASE DE DATOS

- ADMINISTRADOR DE SEGURIDAD INFORMÁTICA

- ADMINISTRADOR EN REDES SOCIALES Y CAMPAÑAS DE MARKETING ONLINE

- ALFABETIZACIÓN DIGITAL - NIVEL 1

- ALFABETIZACIÓN DIGITAL - NIVEL 2

- ALFABETIZACIÓN DIGITAL - SOLUCIONES COMUNITARIAS

- ANALISTA CONTABLE CON SISTEMA DE GESTIÓN SAP

- ANALISTA CONTABLE CON SISTEMA DE GESTIÓN TANGO

- APLICACIONES MÓVILES - IOS + ANDROID -

- APLICACIONES WEB CON ASP.NET MVC

- APRENDIENDO A PROGRAMAR CON PYTHON

- APRENDIENDO A PROGRAMAR EN JAVA

- ASISTENTE PYMES - HERRAMIENTAS

- AUTOCAD

- C++ - PROGRAMACIÓN ORIENTADA A OBJETOS - POO -

- CAPACITACIÓN EN METODOLOGÍAS AGILES

- CCNA - MODULO 1

- CCNA - MODULO 2

- CCNA R&S 1

- CCNA R&S 2

- CCNA SECURITY

- COMMUNITY MANAGER

- CONCEPTOS BÁSICOS DE BASE DE DATOS ORACLE

- CONCEPTOS BÁSICOS DE UNIX Y LINUX

- CONCEPTOS BÁSICOS DEL SISTEMA OPERATIVO ORACLE SOLARIS 10

- CONSULTOR PARA IMPLEMENTACIÓN DE SISTEMA DE GESTIÓN INFORMÁTICA

- CONSULTOR TÉCNICO ERP

- CURSO IMPLEMENTADOR ERP

- CURSO TAE - TEST AUTOMATION ENGINEERING -

- CURSO WEB UI & HTML5

- DISEÑO DE PÁGINAS WEB

- DISEÑO DE VIDEOJUEGOS

- DISEÑO GRÁFICO

- DISEÑO WEB

- DRUPAL 7 - NIVEL AVANZADO 1

- DRUPAL 7 - NIVEL INICIAL

- ERP

- ESPECIALISTA EN MICROSOFT OFFICE 2013

- EXPERIENCIA DE USUARIO - UIX - EN NUESTRO SOFTWARE

- FIRMA DIGITAL Y SU APLICACIÓN EN LA ADMINISTRACIÓN

- FRAMEWORKS JAVASCRIPT AVANZADOS: BACKBONE / EMBER / ANGULAR

- FUNDAMENTOS DE ITIL PARA CERTIFICACIÓN

- FUNDAMENTOS DE SQL Y PL/SQL

- FUNDAMENTOS MODELADO 3D

- GENEXUS X EVOLUTION 3

- GESTIÓN ADMINISTRATIVA EN LA NUBE CON GOOGLE APPS

- GESTIÓN ÁGIL DE PROYECTOS

- GESTIÓN DE PROYECTOS

- GESTIÓN DE PROYECTOS DE SOFTWARE

- GESTOR EN EMPRENDIMIENTOS OFFLINE/ONLINE DE COMERCIO ELECTRÓNICO

- HERRAMIENTAS DE DISEÑO GRÁFICO - GIMP -

- HERRAMIENTAS DE DISEÑO GRÁFICO - INKSCAPE -

- HERRAMIENTAS DE OFFICE - WORD-EXCEL-POWER POINT -

- HERRAMIENTAS DE OFFICE - WORD-EXCEL-POWER POINT - INTERMEDIO

- HERRAMIENTAS INFORMATICAS PARA MEJORAR LA SALIDA LABORAL. PARA PERSONAS CON DISCAPACIDAD

- INTERCONEXIÓN DE REDES CON LINUX

- INTRODUCCIÓN A ALGORITMOS Y PROGRAMACIÓN ESTRUCTURADA.

- INTRODUCCIÓN A LA PROGRAMACIÓN

- INTRODUCCIÓN A LA PROGRAMACIÓN ORIENTADA A OBJETOS EN .NET

- INTRODUCCIÓN A LA PROGRAMACIÓN: RAZONAMIENTO LÓGICO

- INTRODUCCIÓN A LAS NUEVAS TECNOLOGÍAS PARA DOCENTES ESPECIALES

- INTRODUCCIÓN A SQL CON BASES DE DATOS ORACLE

- INTRODUCCIÓN AL SISTEMA DE GESTIÓN SAP

- INTRODUCCIÓN AL SOTFWARE LIBRE Y SISTEMAS LINUX.

- INTRODUCCIÓN AL TESTING DE SOFTWARE PROFESIONAL

- IT ESSENTIALS

- LINUX AVANZADO

- LINUX BASICO

- LINUX LPI

- LIQUIDADOR DE SUELDOS CON SISTEMA TANGO

- MANTENIMIENTOS Y TÉCNICAS DE REPARACIÓN DE PC

- MINERÍA DE DATOS – BÚSQUEDA DE CONOCIMIENTO EN DATOS

- MÓDULO DE DISEÑO Y ANIMACIÓN 3D CON BLENDER - NIVEL BÁSICO-INTERMEDIO -

- OPERADOR DE VENTAS POR INTERNET

- POWERBUILDER

- PROGRAMACIÓN .NET

- PROGRAMACIÓN .NET - AVANZADO

- PROGRAMACIÓN .NET - C#

- PROGRAMACIÓN .NET - INICIAL

- PROGRAMACIÓN .NET - INTERMEDIO

- PROGRAMACIÓN ABAP

- PROGRAMACIÓN ANDROID

- PROGRAMACIÓN COBOL

- PROGRAMACIÓN CON BASE DE DATOS CON C#

- PROGRAMACIÓN CON FRAMEWORK TOBA

- PROGRAMACIÓN DE APLICACIONES MÓVILES

- PROGRAMACIÓN DE EDICIÓN Y ANIMACIÓN

- PROGRAMACIÓN DE SOFTWARE - METODOLOGÍAS MODERNAS

- PROGRAMACIÓN DE VIDEOJUEGOS

- PROGRAMACIÓN DE VIDEOJUEGOS - UNITY

- PROGRAMACIÓN HTML5

- PROGRAMACIÓN HTML5 + JQUERY

- PROGRAMACIÓN IOS - AVANZADO

- PROGRAMACIÓN JAVA - AVANZADO

- PROGRAMACIÓN JAVA - INICIAL

- PROGRAMACIÓN JAVA - INTERMEDIO

- PROGRAMACIÓN JAVA - ORIENTADO A OBJETOS

- PROGRAMACIÓN JAVA - WEB SERVICES

- PROGRAMACIÓN JAVA EE 6 PARA JBOSS

- PROGRAMACIÓN PARA NO PROGRAMADORES

- PROGRAMACIÓN PHP

- PROGRAMACIÓN PHP + AJAX + JQUERY

- PROGRAMACIÓN PHP + OOP

- PROGRAMACIÓN PHP - AVANZADO

- PROGRAMACIÓN PHP - INICIAL

- PROGRAMACIÓN PYTHON

- PROGRAMACIÓN PYTHON - ORIENTADO A OBJETOS

- PROGRAMACIÓN RUBY ON RAILS

- PROGRAMACIÓN SQL

- PROGRAMACIÓN WEB

- PROGRAMACIÓN WEB - JAVASCRIPT-HTML5-AJAX -

- PROGRAMACIÓN WEB - LAMP

- PROGRAMACIÓN WEB - SYMFONY 2

- PROGRAMACIÓN WEB CON ORACLE APPLICATION EXPRESS

- SAP PARA ANALISTAS CONTABLES

- SISTEMAS EMBEBIDOS EN TIEMPO REAL CON MICROCONTROLADORES DE 32 BITS

- SQL SERVER 2008 R2

- TECNOLOGÍA Y EMPRENDIMIENTO

- TEST AUTOMATION ENGINEERING

- TESTING AGILE

- TESTING DE SOFTWARE PROFESIONAL

- TESTING Y CALIDAD DEL SOFTWARE

- USUARIO CLAVE DE COMPRAS EN SAP

- USUARIO CLAVE DE VENTAS EN SAP

- VIRTUALIZACIÓN DE SERVIDORES CON WINDOWS SERVER HYPER-V

- WINDOWS SERVER

Inscribirte acá http://www.empleartec.org.ar/inscribirse

Fuente: http://www.empleartec.org.ar/

domingo, 29 de noviembre de 2015

El Feedback como lo conocemos puede destruir la competitividad de nuestra empresa

Herramienta común de evaluación del desempeño de

los empleados, el Feedback puede ser

un riesgo para la competitividad de las organizaciones. Normalmente el Feedback brindado por los jefes a sus colaboradores se basa en comparar los

objetivos definidos al principio de un período de trabajo o las expectativas de

desempeño en una rutina de trabajo,

desde la perspectiva de la cultura de la empresa.

En ambos casos, se empieza con algo establecido en el pasado. Razonablemente simples y booleano, lograr o no las expectativas. Sin embargo, el proceso de Feedback tiende a llevar una fuerte carga emocional y subjetiva, propia de las relaciones humanas. Con reglas, los jefes guían a sus colaboradores a adoptar patrones de comportamiento según su punto de vista y de la cultura de la empresa. Rara vez, la compañía convierte su cultura o los jefes cambian el comportamiento a partir de la observación del comportamiento de los empleados. Esto hace que las empresas no avancen y liberen espacio dando margen a nuevas empresas innovadoras a que avancen en el mercado, dejando las viejas (empresas) detrás.

En ambos casos, se empieza con algo establecido en el pasado. Razonablemente simples y booleano, lograr o no las expectativas. Sin embargo, el proceso de Feedback tiende a llevar una fuerte carga emocional y subjetiva, propia de las relaciones humanas. Con reglas, los jefes guían a sus colaboradores a adoptar patrones de comportamiento según su punto de vista y de la cultura de la empresa. Rara vez, la compañía convierte su cultura o los jefes cambian el comportamiento a partir de la observación del comportamiento de los empleados. Esto hace que las empresas no avancen y liberen espacio dando margen a nuevas empresas innovadoras a que avancen en el mercado, dejando las viejas (empresas) detrás.

Pienso que necesitamos de un proceso de feedback inverso, donde los

colaboradores tengan más influencia en la transformación de las empresas, más

que un simples programa de sugerencias.

Un proceso de Feedback

tiende a hacer el comportamiento homogéneo de los colaboradores, presionados

por la observación de los jefes y de la opinión pública interna. Este proceso se

potencia en las empresas que adoptan Feedback

360 grados, donde varios colegas del mismo

y de otros departamentos del colaborador, incluyendo otros

gestores, opinan acerca de su comportamiento y rendimiento.

Como el objetivo de muchos de los empleados es avanzar

en la jerarquía de la organización terminan sometidos a un modelo de

comportamiento teatral y restrictivo para cumplir con las expectativas de la

empresa. Asumen una personalidad, "facebook", donde todo está bien y

critican comportamientos fuera de un patrón establecido basado en "bien o mal".

Trabajar en una empresa donde las personas no son

auténticas y no se animan a opinar reduce drásticamente, las oportunidades de debates francos y

directos para la resolución de problemas y encuentro de soluciones, mejorando procesos de manera rápida y objetiva.

Triste la situación donde los empleados se preguntan si un jefe puede gustar o no una sugerencia de mejora.

Triste la situación donde los empleados se preguntan si un jefe puede gustar o no una sugerencia de mejora.

Cada empresa debe encontrar una manera de

transformar su cultura buscando la alineación con los nuevos comportamientos de

los consumidores y del mercado. Dar más autonomía a los empleados con

metas tangibles es una manera de cambiar el juego.

Pensemos en cada empleado adoptando un estilo propio para llevar a

cabo sus tareas renovando la cultura de la empresa, agregaría nuevos valores a la

empresa, absorbería de forma más rápida los cambios en el comportamiento de las

nuevas generaciones y tendría mayor enganche con las expectativas de los clientes. En organizaciones donde se capacita a

los colaboradores no solo a recibir sino brindar Feedback, la toma de decisiones son más rápidas, hay menos niveles

jerárquicos, mayor libertad de trabajo y las personas son más auténticas.

Eso no significa que la empresa pierda su

propósito, o mismo la razón por la fue creada. Para garantizar que la empresa siga prosperando y mantenga

la frescura inicial, es necesario adaptarse a nuevos patrones culturales y seguir las

tendencias de las nuevas generaciones y satisfacer las nuevas expectativas de

los clientes.

¿En qué consiste

el Feedback 360º? ¿Cómo se aplica?

En términos prácticos, la evaluación que plantea

este novedoso método está compuesta por

un cuestionario al que deben responder los empleados seleccionados.

Previamente, los directivos de la empresa se han

reunido con el equipo de evaluación para determinar los objetivos del proceso.

La evaluación debe tener un sentido concreto que ayude a la organización a

poner el foco allí donde lo requiera.

Lo más común es que se realice de forma individual.

El equipo evaluador se reunirá con cada empleado y entregará al final un

informe sobre sus actitudes predominantes en el ejercicio de sus funciones, así

como del efecto que éstas provocan en sus compañeros de sección, colegas, jefes

y, por supuesto, en la organización en su conjunto.

La información derivada de este proceso es de gran

utilidad: no sólo permite identificar los puntos fuertes de cada trabajador,

sino que también abre nuevas perspectivas para el aprovechamiento de sus

habilidades y talentos.

No obstante, si el caso así lo precisa, el método

Feedback 360º también puede aplicarse a grupos de trabajo específicos. Si es

así, el objetivo se centrará en establecer el tipo de relaciones entre sus

miembros y los efectos de las mismas.

Principales beneficios del método. ¿Qué ganamos?

- Identifica los puntos de mejora individual. Esto se produce cuando los climas laborales que se someten al análisis son especialmente adversos. El empleado no sólo reconoce actitudes perjudiciales para él y su entorno; además, al haber pasado por una etapa de identificación, le da la opción de corregirlos.

- Los individuos saben cómo los perciben los demás. En cualquier relacional de tipo laboral, la imagen que proyecta una persona determina, en gran parte, el vínculo con los individuos de su entorno. Saber cómo nos miran los otros también es una buena vía para el mejoramiento o reforzamiento de actitudes y habilidades.

- Optimiza la comunicación entre los empleados. Feedback 360º aspira, entre otras cosas, a mejorar o reforzar aquellos canales de comunicación que no fluyan con la normalidad debida. Es una de las ventajas del análisis.

- Incrementa la eficacia de los equipos. Tanto en las evaluaciones individuales como grupales, el primer indicador de los beneficios de esta herramienta se aprecia en el rendimiento de los equipos de trabajo, que lucirán mucho más

"Todos somos genios, pero si le pides a un pez que trepe a un árbol pasará su vida sintiéndose estúpido"

— Albert Einstein

martes, 17 de noviembre de 2015

Investigación percepción de proveedores de Cloud en la región

Durante este año 2015 la CSA Argentina se ha encontrado con la necesidad de generar contenido con relación a la temática seguridad en Cloud, teniendo como motor el mercado Latinoamericano, logrando una visión sobre la seguridad en la Nube en la región, empezando a generar contenido de valor local o regional con la colaboración de los demás capítulos alcanzados: Colombia, Perú, Panamá, Centro America, Caribe y México.

Siguiendo esa iniciativa la CSA Argentina desarrollo un cuestionario de percepción de los usuarios y profesionales de IT / Seguridad con respecto a los proveedores Cloud Computing, con el objetivo de evaluar las características Técnicas y de Seguridad.

Universo de la Encuesta: a 200 profesionales / usuarios de servicios de Cloud, tomada durante los eventos InfoSecurity y CIBER 2015 en Argentina.

También dejamos la versión online de las encuestas para todos los que quieran colaborar con esta iniciativa sumando cada vez más datos relevantes.

La encuesta tiene como pilares 12 puntos de control de Seguridad y 12 puntos de control Técnicos con 5 preguntas relacionadas para cada punto de control.

El estudio ha revelado que, si bien los usuarios perciben que sus proveedores Cloud cumplen con muchos de los puntos de control existe todavía un largo, pero no difícil, camino a recorrer.

Cuando medimos el nivel de madures percibido por los usuarios podemos ver claramente que la gran preocupación de los usuarios todavía sigue siendo la transparencia, la trazabilidad y los grises de los contratos de Cloud.

Pero los demás puntos de control como “Definición de privilegios de los usuarios, Actualización de versiones entre otros” estarían dentro de lo esperado por los usuarios.

Nivel de Madurez (Seguridad)

Al ser una encuesta de percepción este grafico nos muestra el nivel de madurez que actualmente los encuestados perciben en relación a las características de seguridad de sus proveedores de Cloud Computing.

Nivel de Madurez (Técnica)

Al ser una encuesta de percepción este grafico nos muestra el nivel de madurez que actualmente los encuestados perciben en relación a las características técnicas de sus proveedores de Cloud Computing.

Desde CSA Argentina creemos que todavía existe un gran desafío para las empresas con esta temática y sobre todo con relación al conocimiento que los usuarios y/o profesionales tienen respecto Cloud que utilizan. También consideramos que es necesario que las empresas que proveen servicios Cloud sean más claros y directos con la información que entregan a los usuarios con respectos a los controles técnicos y de seguridad que existe en las soluciones que ofrecen. Sería interesante que los proveedores se sometieran a este cuestionario para revisar y entender las preocupaciones de los profesionales y usuarios de este nuevo paradigma de cómputo.

Descargar Informe

Desde CSA Argentina agradecemos por la colaboración

Luciano Moreira Da Cruz

Siguiendo esa iniciativa la CSA Argentina desarrollo un cuestionario de percepción de los usuarios y profesionales de IT / Seguridad con respecto a los proveedores Cloud Computing, con el objetivo de evaluar las características Técnicas y de Seguridad.

Universo de la Encuesta: a 200 profesionales / usuarios de servicios de Cloud, tomada durante los eventos InfoSecurity y CIBER 2015 en Argentina.

También dejamos la versión online de las encuestas para todos los que quieran colaborar con esta iniciativa sumando cada vez más datos relevantes.

La encuesta tiene como pilares 12 puntos de control de Seguridad y 12 puntos de control Técnicos con 5 preguntas relacionadas para cada punto de control.

El estudio ha revelado que, si bien los usuarios perciben que sus proveedores Cloud cumplen con muchos de los puntos de control existe todavía un largo, pero no difícil, camino a recorrer.

Cuando medimos el nivel de madures percibido por los usuarios podemos ver claramente que la gran preocupación de los usuarios todavía sigue siendo la transparencia, la trazabilidad y los grises de los contratos de Cloud.

Pero los demás puntos de control como “Definición de privilegios de los usuarios, Actualización de versiones entre otros” estarían dentro de lo esperado por los usuarios.

Nivel de Madurez (Seguridad)

Al ser una encuesta de percepción este grafico nos muestra el nivel de madurez que actualmente los encuestados perciben en relación a las características de seguridad de sus proveedores de Cloud Computing.

Nivel de Madurez (Técnica)

Al ser una encuesta de percepción este grafico nos muestra el nivel de madurez que actualmente los encuestados perciben en relación a las características técnicas de sus proveedores de Cloud Computing.

Desde CSA Argentina creemos que todavía existe un gran desafío para las empresas con esta temática y sobre todo con relación al conocimiento que los usuarios y/o profesionales tienen respecto Cloud que utilizan. También consideramos que es necesario que las empresas que proveen servicios Cloud sean más claros y directos con la información que entregan a los usuarios con respectos a los controles técnicos y de seguridad que existe en las soluciones que ofrecen. Sería interesante que los proveedores se sometieran a este cuestionario para revisar y entender las preocupaciones de los profesionales y usuarios de este nuevo paradigma de cómputo.

Descargar Informe

Desde CSA Argentina agradecemos por la colaboración

Luciano Moreira Da Cruz

jueves, 29 de octubre de 2015

Joven de 16 años hace temblar a la industria farmacéutica

El

descubrimiento puede cambiar la vida de muchísimas personas, pero también es

una amenaza para la industria farmacéutica, que recauda millones por

esta dolorosa enfermedad.

Todo

comenzó con la pérdida de un ser querido cuando Jack Andraka tenía 13 años. Le

dijeron que el cáncer de páncreas se detecta cuando ya no se puede tratar, lo

que lo empujó a investigar sobre el cáncer a través de herramientas sencillas

en Internet.

Y

tres años después, descubrió una manera “rápida, simple y efectiva” de detectar

esta enfermedad mortal, que gracias a este invento, podrá neutralizarse.

Con información que obtuvo de Google y Wikipedia, Jack estudió las 8 mil

proteínas que se encuentran en la sangre, hasta entender que una de ellas, la

mesotelina, se dispara en etapas tempranas, en las personas que enferman de

cáncer de páncreas.

“Detecta

una de las miles de proteínas (la mesotelina) que hay en la sangre de los

enfermos de cáncer. La mecánica fue utilizar anticuerpos y entretejerlos en una

red de nanotubos de carbono, de modo que se obtiene un marcador que únicamente

reacciona ante dicha proteína” explicó al presentarse en el Festival de las

Mentes Brillantes.

El

invento es un sensor de papel, que cuesta 3 centavos, y que es capaz de

detectar en cinco minutos tres tipos de cáncer: el de páncreas, el de

ovario y el de pulmón.

Pero

lo más sorprendente de todo es que ha sido 26 mil veces más barato siendo 168

veces más rápido. Además, este método es 400 veces más sensible que los

actuales y no es invasivo.

Pero su mejor punto a favor es que “se puede detectar el cáncer en las etapas más tempranas, cuando alguien tiene casi 100 por ciento de probabilidades de sobrevivir, y hasta el momento es más de 90 por ciento exacto para detectar el cáncer” dijo. “Y va a ser lo mismo para cáncer ovario y de pulmón” añadía “y cambiando el anticuerpo, este mismo invento puede utilizar una proteína diferente para detectar Alzheimer, otras formas de cáncer o VIH”.

Pero su mejor punto a favor es que “se puede detectar el cáncer en las etapas más tempranas, cuando alguien tiene casi 100 por ciento de probabilidades de sobrevivir, y hasta el momento es más de 90 por ciento exacto para detectar el cáncer” dijo. “Y va a ser lo mismo para cáncer ovario y de pulmón” añadía “y cambiando el anticuerpo, este mismo invento puede utilizar una proteína diferente para detectar Alzheimer, otras formas de cáncer o VIH”.

Pero

no fue nada fácil de conseguir. De 200 solicitudes que envió a laboratorios,

todos se negaron a continuar con sus investigaciones, excepto uno. Finalmente

logró que la Universidad Johns Hopkins ayudará a su desarrollo.

Es

un descubrimiento que podría afectar a la millonaria industria del cáncer.

Su invento está en etapa de tramitación de patentes, algo que puede

demorar varios años, pero el día que se apruebe puede resultar toda una

revolución para la ciencia médicaFuente: Despierta

domingo, 25 de octubre de 2015

Desde Ramsey de Rápidos y Furiosos a SexyCyborg en la vida real.

Como vimos en la última presentación de la saga “Rápidos y furiosos” surgieron

nuevos personajes, como Ramsey (Nathalie Emmanuel), con habilidades de hacker y

algunas escenas sexys. Su presencia le da nuevos giros y otra dinámica a la

cinta, en la que los gadgets y el hackeo están a la orden del día.

Creo que muchos estaran de acuerdo que no importa que tanto millones se inviertan en

software y hardware para protegerse de los criminales cibernéticos; nada de eso

protege ante la ingeniería social y eso es lo que una vez más queda de

manifiesto en este caso, en donde una chica que dice ser hacker está haciendo uso de sus curvas para hackear sistemas.

Imagina que eres el jefe IT y conoces a esta chica en un bar,

definitivamente quedarás anonadado ante su belleza. Pero, ¡cuidado, no todo lo

que brilla es oro, dice un adagio!

La chica en cuestión es SexyCyborg, una hacker “despiadada” que emplea

sus atributos físicos y un par de tacones para causar estragos en la web. Ella

muestra sus “armas” en IMGUR; la bella china admite que utiliza sus

curvas para obtener acceso a ordenadores corporativos. “Creo que hay una

posibilidad razonable que un tipo me podría invitar a su oficina después de un

par de copas. Mi ropa habitual no deja muchas cosas a la imaginación, una razón

más para que no sospechen de mí”, menciona.

Una vez

dentro de la oficina, SexyCyborg, utiliza sus dispositivos de hacking que lleva

dentro de sus zapatos. Entre sus dispositivos están un keylogger USB que

registra todo lo que las personas escriben en su teclado y un kit de pentesting

para el acceso remoto e instantáneo a las computadoras de su víctima.

Ella revela detalles: “Mi zapato derecho tiene una parte desplegable que

contiene unas herramientas para pentesting con un router inalámbrico para

sniffear mientras camino, también puedo sacarlo, enchufarlo en un

conector de red abierto y así obtener acceso remoto en cualquier momento a

través de túneles SSH”.

Fuente: DailyStar

viernes, 23 de octubre de 2015

Breves consejos de Jack Ma para seguir en cada década de tu vida.

El fundador de

Alibaba, y uno de los hombres que ha conseguido ser de los más ricos de China

en tan sólo 15 años, Jack Ma, ha hablado para una cadena de televisión y

respondido a la pregunta de "¿qué consejo le darías a las personas que

quieren prosperar en la vida?".

En esta

ocasión, ha preferido ofrecer unos cortos consejos para cada década de la

vida de una persona.

Su discurso

comenzaba con una gran entrada: "No te preocupes, pues todos los errores

que cometas, son grandes ganancias para ti, tanto si hablamos de personas

jóvenes como de personas mayores".

"Antes

de los 20 años, sé un buen estudiante", continuaba diciendo Jack Ma.

" Consigue toda la experiencia que puedas.

Antes de los

30, sigue a alguien.

Intenta

participar en una pequeña empresa, pues trabajar para una gran empresa es una buena

forma de aprender los procedimientos, pero eres una pequeña pieza de una

máquina grande. En cambio, en una pequeña empresa puedes aprender la pasión y

contagiarte de los sueños. Y aprendes a hacer muchas cosas a la vez.

Antes de los 30

años no se trata de

en qué empresa participas, sino de qué jefes vas a seguir. Es muy importante

saber a qué tipo de jefe vas a seguir. Un buen jefe te enseña de forma

diferente.

Y de los 30 a

los 40, tienes que

comprender claramente que estás trabajando para ti mismo, si realmente quieres

ser un emprendedor".

Y es que, como

ya comentábamos, independientemente de lo que hagas, tanto si eres empresario como

si trabajas para una empresa, hoy día, todos tenemos nuestro propio negocio.

"De los

40 a los 50 años, tienes que hacer y enfocarte en aquellas cosas que eres

realmente bueno. No intentes saltar a una nueva área, pues probablemente ya sea

tarde. Puede que tengas éxito, pero las probabilidades de fallar ya son mucho

más altas. Así que entre los 40 y los 50, piensa en cómo enfocarte en las cosas

que haces bien.

Cuando tengas

entre los 50 y los 60 años, trabaja para los jóvenes, porque los jóvenes podrán hacer muchas cosas

mejor que tú. Así que confía en ellos, invierte en ellos, y cuídalos.

Y cuando tengas

más de 60 años, dedica el

tiempo para ti. Disfruta del sol, de la playa... ", dice Jack Ma

bromeando, mientras finaliza su discurso:

"Si tienes

25 años, comete errores, y no te preocupes. Si te caes te levantas, si te

vuelves a caer, te vuelves a levantar. Si tienes 25 años, disfruta de este show

de caídas y remontadas".

Pero... cómo

responde Jack Ma a la pregunta de "¿Cuál es tu mayor

arrepentimiento?"

Cuando un

invitado le pregunta cuáles son esas cosas que si pudiera volver atrás cambaría

o no haría, Jack Ma responde:

"Si

pudiera volver atrás, dedicaría más tiempo a mi familia, y probablemente no

hiciera muchas cosas de las que he hecho. Mi mujer llegó a echarme en cara que

yo no le pertenecía a ella, sino que le pertenecía a la empresa Alibaba.

A veces, las

personas dicen que alguien es muy rico, pero podría no sentirse como un rico,

mientras piensan que una persona es pobre, y esa persona podría sentirse rica.

Todos escogen su propia vida.

He llorado

mucho, y hemos pasado por problemas que la gente ni se imaginaría, pues

dirigimos una empresa con 34.000 jóvenes y que provee servicios a más de 500

millones de personas en la actualidad. Si sólo el 1% de esas personas fueran

malos tipos, tendrías 5 millones de malos tipos. Así que es duro.

Pero es tarde para

arrepentirse. Ya lo he hecho. Aún me quedan muchos años, y no hay que perderlos

con remordimientos. Yo sólo disfruto del show. Y eso debéis hacer

vosotros".

jueves, 8 de octubre de 2015

Snowden: ‘El GCHQ puede controlar cualquier móvil con Smurf Suite’

Edward Snowden ha afirmado en una entrevista que el GCHQ, la NSA británica, dispone de software capaz de controlar toda la información que maneja nuestro smartphone: Smurf Suite.

Edward Snowden ha revelado que la agencia de escucha británica ha desarrollado un conjunto de programas capaces de controlar cualquier teléfono móvil. Entrevistado por un equipo del programa de investigación “Panorama” de la BBC, el antiguo analista de la NSA, fuente de las revelaciones sobre los programas secretos de vigilancia de Estados Unidos, habla de la llamada “Smurf Suite”, que se traduce como “Suite Pitufo”.

Es la primera vez que Edward Snowden concede una entrevista a una televisión británica desde que huyó a Moscú en 2013. Y con su paso por el programa “Panorama” el informático ha atacado fuerte. Revela, con documentos que lo sostienen, la existencia de un programa empleado por el Cuartel General de Comunicaciones del Gobierno (GCHQ), la agencia de escuchas británica, paramanipular todos los smartphones.

Smurf Suite: un “control total” de los smartphones

Este conjunto de programas incluye diferentes herramientas para realizar diferentes acciones. Snowden explica el objetivo de cada uno de la siguiente manera:

- “Dreamy Smurf” es capaz de encender y apagar nuestros teléfonos sin que nos demos cuenta.

- “Tracker Smurf” es una herramienta de geolocalización mucho más precisa que el método empleado habitualmente mediante triangulación de torres de telefonía.

- “Nosey Smurf” actúa sobre el micrófono, incluso al estar apagado el teléfono, para captar y escuchar las conversaciones de alrededor.

- “Paranoid Smurf” evita la detección de todas las demás herramientas incluso si se llevase el terminal a un servicio técnico tras sospechar del seguimiento.

Pueden hacer mucho más, incluso pueden hacerte fotos.

Sede del GCHQ / Defence Images editada con licencia CC 2.0

Todo este sistema, según ha explicado el Snowden, se pone en marcha a través del envío al smartphone de un simple mensaje de texto. Y cuando el GCHQ consigue acceder, los agentes pueden saber quién llama al teléfono, lo que se escribe, las páginas por las que se navega, la lista de contactos, los lugares en los que se ha estado y las redes inalámbricas a las que el teléfono se conecta habitualmente.

Con todo esto, el exempleado de la NSA no sugiere que el GCHQ o la NSA pretendan escuchar en masa las comunicaciones privadas pero previene que ambas agencias han invertido muchísimo para poder espiar cualquier smartphone. Por el momento, el GCHQ se ha negado a hacer declaraciones pero estas revelaciones van a volver a poner en un aprieto al gobierno de Cameron que se defiende desde su inicio de toda actividad ilegal.

Ellos dicen, y en muchos casos es cierto, que no van a leer tu correo electrónico, pero pueden, y si lo han hecho, nunca lo sabrás.

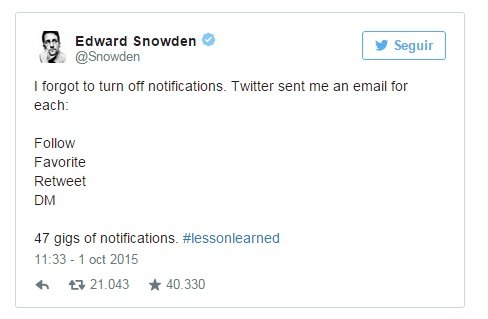

Snowden no deja de ser noticia ya que el 29 de septiembre abría su cuenta de Twitter @Snowdenno sin causar polémica. Tanta que, tras sólo dos días en la red social, tuiteó que había recibido 47 GB de datos en correo electrónicos de notificaciones tras olvidar desactivarlas entre followers, favoritos y retuits.

Fuente: http://www.malavida.com/

Backdoor en OWA obtiene más de 11 mil credenciales corporativas

Los investigadores de seguridad Yonatan Striem-Amit y Yoav Orot dicen que los atacantes han creado una peligrosa puerta trasera capaz de esparcirse a las organizaciones utilizando Microsoft Outlook Web Access (OWA).

Los investigadores de Cybereason en Boston detectaron el ataque en un archivo .dll malicioso que desvió solicitudes descifradas de servidores HTTPS.

El director de tecnología, Amit, y el investigador senior, Orot, mencionaron que los atacantes mantuvieron acceso a la red y al dominio de las credenciales de clientes no identificados durante meses.

“El primer acierto del atacante fue utilizar la visibilidad que había adquirido en el proceso de autenticación OWA para robar las contraseñas de los usuarios que inician sesión en OWA, es decir, todos”, dice la pareja de investigadores sobre dicha organización (PDF).

“Mediante el uso de este enfoque los atacantes lograron recolectar y conservar la propiedad sobre un gran conjunto de credenciales lo que les permite mantener el control persistente en el entorno de esa organización”.

“El cliente afectado estaba utilizando OWA para permitir el acceso de usuarios remotos a Outlook, ha creado una plataforma ideal para el ataque ya que el servidor se expuso tanto interna como externamente”.

Se encontraron más de 11 mil pares de usuario y contraseña a los cuales los atacantes tuvieron acceso, que asciende a toda identidad y activo dentro de la organización.

Los investigadores señalan que los administradores del servidor OWA son propietarios de las credenciales de dominio de una organización, por lo que es un vector de ataque sustancioso.

Señalan que, además del ataque malicioso con el archivo Owaauth.dll, también instala un filtro ISAPI que entrega a los atacantes las peticiones de texto claro de cifrado de correos.

No está claro pero es probable que el archivo .dll de puerta trasera sea lanzado en otras organizaciones con el objetivo de explotar y obtener acceso corporativo a través de OWA a un sistema, que según Amit y Orot dicen, requiere seguridad débil “casi por definición”.

El equipo de seguridad de los afectados detectaron “anomalías de comportamiento” a través de su red antes de solicitar el apoyo de Cyberseason, el objetivo era desplegar su kit a través de unos 19 mil puntos finales.

Al parecer, los atacantes también utilizaron un caché de ensamblados .NET para ocultar archivos binarios que sólo se ejecutaban en las máquinas en las que se genera, una hazaña inteligente que intentó engañar a la inspección de la seguridad cotidiana.

Fuente: http://www.seguridad.unam.mx/

Suscribirse a:

Entradas (Atom)