Este artículo trata sobre Azure Defender y Microsoft Defender para Endpoint. El enfoque es dar más en sus capacidades EDR.

Estos productos a menudo se

malinterpretan. Veamos qué tienen para ofrecernos y en qué se diferencian

en sus funciones, cómo se pueden habilitar, los detalles relacionados con la

licencia, etc.

Azure Defender

(anteriormente llamado ATP estándar del centro de seguridad)

Las características de Azure

Security Center cubren los dos grandes pilares de la seguridad en la nube:

Gestión de postura de

seguridad en la nube (CSPM) : Security Center está disponible de forma

gratuita para todos los usuarios de Azure. La experiencia gratuita incluye

características de CSPM como puntaje seguro, detección de configuraciones

incorrectas de seguridad en sus máquinas de Azure, inventario de activos y

más. Utilice estas funciones de CSPM para fortalecer su postura de nube

híbrida y realizar un seguimiento del cumplimiento de las políticas integradas.

Protección de cargas de

trabajo en la nube (CWP) : la plataforma integrada de protección de

cargas de trabajo en la nube (CWPP) de Security Center , Azure Defender,

brinda protección avanzada e inteligente de sus cargas de trabajo y recursos

híbridos y de Azure. Habilitar Azure Defender trae una variedad de características

de seguridad adicionales.

Azure Defender es un producto de CWP

con capacidades de detección de amenazas impulsadas por ML e IA que no solo

incluye máquinas virtuales, sino también otros servicios de Azure como el

servicio de aplicaciones, el almacenamiento, los servidores SQL, Keyvault, etc.

Se puede acceder a Dashboard for AzD desde ( https://portal

.azure.com > Centro de seguridad > Azure defender )

. Esto viene con un costo adicional y los clientes pueden elegir optar por

el servicio seleccionando el plan AzD y habilitando los servicios requeridos.

Microsoft Defender

para Endpoint (anteriormente llamado MS Defender ATP )

Esto es EDR basado en la nube

de Microsoft

Lanzado originalmente como

Windows Defender ATP, este producto de detección y respuesta de puntos finales

(EDR) cambió su nombre en 2019 a Microsoft Defender ATP.

En Ignite 2020, MS lanzó la

suite Microsoft Defender XDR y este componente EDR pasó a llamarse Microsoft

Defender para Endpoint.

Microsoft Defender es una

solución de seguridad holística entregada en la nube. Sus principales

características son:

· Gestión y evaluación de

vulnerabilidades basadas en riesgos

. Reducción de la superficie de ataque

· Protección basada en el comportamiento y potenciada por la nube

· Investigación y remediación automáticas

· Servicios de caza gestionados

Para los clientes de Azure

Defender (aquellos que habilitan el plan de Azure Defender), se incluye la licencia

de Microsoft Defender para Endpoint (Azure Defender envía señales al punto de

conexión de Microsoft Defender mediante su integración incorporada). Se

puede acceder al panel para MDE desde https://securitycenter.windows.com )

AzD vs MDE

Veamos el AzD en detalle

El panel de Azure Defender en

Security Center brinda visibilidad y control de las funciones de CWP para su

entorno, que se incluyen en las siguientes capacidades.

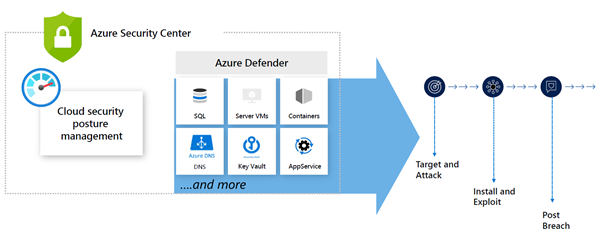

Protección integral AzD (fuente

de la imagen: comunidad MS)

Cuando habilita Azure

Defender desde el área Precios y configuración de Azure Security Center, los

respectivos planes de Defender se habilitan simultáneamente y brindan defensas

integrales para las capas de proceso, datos y servicio de su entorno.

Algunas de las capacidades de

detección de Azure Defender en varias capas se proporcionan a continuación

(cubriendo múltiples servicios)

La lista de referencia de

todas las alertas se puede encontrar en el artículo de MS aquí https://docs.microsoft.com/en-us/azure/security-center/alerts-reference

Azure Defender también nos proporciona

- Integración con Microsoft Defender para Endpoint (anteriormente conocido como MDATP)

- Detección de amenazas para máquinas virtuales Windows y Linux

- Protección adicional como evaluación de vulnerabilidades de máquinas virtuales (Qualys), acceso a máquinas virtuales justo a tiempo, control de aplicaciones adaptable, FIM, etc.

Nos estamos centrando aquí

más en las dos primeras capacidades de AzD en este artículo.

El siguiente diagrama muestra

la arquitectura general de Azure Defender y su relación con Security Center.

Ubicación de Azure Defender en

ASC (fuente de la imagen: comunidad de MS)

Detección de

amenazas

Para permitir que Security

Center se integre con otros servicios de seguridad de Microsoft como MDE y

MCAS, habilite las siguientes integraciones

Alertas de Azure

Defender

Cuando Azure Defender detecta

una amenaza o anomalía, genera una alerta de seguridad. Estas alertas

describen los detalles de los recursos afectados, los pasos de corrección

sugeridos y, en algunos casos, una opción para activar una aplicación lógica en

respuesta.

Podemos habilitar la

"exportación continua" de estas alertas a nuestras herramientas SIEM

de terceros para el monitoreo a través de Azure EventHubs.

Los analistas de SOC pueden

acceder al panel de Azure Defender desde Azure Portal ( https://portal.azure.com )

Panel de Azure Defender en Azure

Security Center. (Fuente de la imagen: comunidad de EM)

Vista de las alertas de seguridad

de la hoja ASC en Azure Portal. (Fuente de la imagen: comunidad de MS)

El análisis de SOC también

puede revisar estas alertas desde el panel de Azure Defender navegando a la

alerta

Vista de alerta individual en

Azure Defender. (Fuente de la imagen: comunidad de EM)

Los detalles de la alerta se

pueden obtener haciendo clic en la alerta respectiva.

Vista de alerta individual en

Azure Defender. (Fuente de la imagen: comunidad de EM)

Al hacer clic en Ver detalles

completos, obtendrá una vista mucho más intuitiva del incidente con detalles de

alerta que brindan más información sobre la alerta.

Vista de alerta individual en

Azure Defender. (Fuente de la imagen: comunidad de EM)

Los analistas de SOC también

pueden obtener más información sobre la alerta desde el área de trabajo de

análisis de registro correspondiente donde se almacenan estas alertas.

Consultas basadas en KQL del área

de trabajo de Log Analytics (fuente de la imagen: comunidad de MS)

Las alertas se pueden

configurar para enviar a un buzón de correo monitoreado para una mayor

visibilidad.

Notificaciones de Azure Defender

en el buzón (fuente de la imagen: comunidad de MS)

La simulación de alertas para

Azure Defender se puede realizar mediante "Crear alertas de muestra"

como se muestra en la siguiente captura de pantalla

Simulación de alertas

Ahora veamos más sobre el

MDATP... lo siento MDE :)

Microsoft Defender

para Endpoint (MDATP) proporciona:

Sensores avanzados de

detección posterior a la infracción . Los sensores Defender ATP para

máquinas con Windows recopilan una amplia gama de señales de comportamiento.

Detección posterior a la

infracción basada en análisis, con tecnología de la nube . Defender ATP se

adapta rápidamente a las amenazas cambiantes. Utiliza análisis avanzados y

big data. Se amplifica con el poder de Intelligent Security Graph con

señales en Windows, Azure y Office para detectar amenazas

desconocidas. Proporciona alertas procesables y le permite responder

rápidamente.

Inteligencia de amenazas . Defender genera

alertas cuando identifica herramientas, técnicas y procedimientos del

atacante. Utiliza datos generados por los cazadores de amenazas y los

equipos de seguridad de Microsoft, aumentados por la inteligencia proporcionada

por los socios.

Al integrar Defender ATP con

Security Center, se beneficiará de las siguientes capacidades adicionales:

Incorporación automatizada . Security Center

habilita automáticamente el sensor de Microsoft Defender para Endpoint para

todos los servidores de Windows supervisados por Security

Center.

Panel de vidrio único . La consola de

Security Center muestra alertas de Microsoft Defender para Endpoint.

El siguiente diagrama muestra

las capacidades generales de Microsoft Defender ATP.

Fuente de la imagen: comunidad de

EM

Fuente de la imagen: comunidad de

EM

El siguiente diagrama muestra

la ubicación de MS defender ATP y sus capacidades principales y cómo se integra

con otros productos de seguridad de Microsoft

Habilite la

integración de Microsoft Defender para Endpoint

requisitos previos

Confirme que su máquina cumple con los requisitos necesarios para Defender para Endpoint:

1. Asegúrese de que la máquina esté conectada a Azure según sea necesario:

2. Para los servidores de

Windows, configure los ajustes de red descritos en Configurar el proxy del

dispositivo y los ajustes de conectividad a Internet

3. Para las máquinas locales,

conéctelas a Azure Arc como se explica en Conexión de máquinas híbridas con

servidores habilitados para Azure Arc

4. Para las máquinas con Windows Server 2019 y Windows Virtual Desktop (WVD), confirme que sus máquinas tengan la extensión MicrosoftMonitoringAgent.

Habilitar la integración

En el menú del Centro de seguridad, seleccione Precios y configuración y seleccione la suscripción que desea cambiar.

1. Seleccione Detección de amenazas.

2. Seleccione Permitir que Microsoft Defender para Endpoint acceda a mis datos y seleccione Guardar.

Habilitar Azure Defender para servidores junto con MMA es el único

requisito previo para habilitar esta protección para los servidores de Azure

elegibles. Los sistemas elegibles se incorporarán automáticamente a MDE,

sin ninguna instalación adicional de agentes.

Los

sistemas empresariales Windows 10 son compatibles, pero no se incorporan

(descubren) automáticamente a través de MMA, a diferencia de otros sistemas

operativos Windows Server y EVD, y están cubiertos por el mismo plan de Azure

Defender para servidores.

Para

incorporar estos servidores de Windows 10, debemos instalar un paquete separado

localmente o seguir la implementación basada en GPO o incorporar a través de

SCCM siguiendo las siguientes opciones en el portal MDE.

Esta

adición es una característica más agradable de Microsoft para tener un panorama

unificado de detección de amenazas para los clientes de Azure Defender.

Más

detalles se pueden encontrar aquí. https://techcommunity.microsoft.com/t5/azure-security-center/defender-for-endpoint-for-linux-is-coming-soon-to-azure-defender/ba-p/2412258

.png)

No hay comentarios.:

Publicar un comentario